É possível conectar os dois serviços porque eles utilizam um protocolo de comunicação em comum, o Jabber/XMPP (Extensible Messaging and Presence Protocol). O que vamos fazer é adicionar uma ponte, através de um servidor conhecido como transporte, para que os dois se entendam.

Como não existe uma maneira oficial de fazer isso, espere encontrar algumas instabilidades no serviço, normalmente decorrentes da escolha do transporte. Por experiência própria posso afirmar que não presenciei mais do que 5% de downtime utilizando o transporte allosyneca. Só é possível conversar via texto. Vídeo e voz não são suportados no momento.

Quais as vantagens?

* Poder conversar com pessoas do MSN através do cliente do Google Talk embutido no Gmail;

* Usar um aplicativo mais leve como o Google Talk;

* Escapar para sempre dos emoticons que substituem pedaços de palavras.

Você pode usar esse tutorial para conectar seu Google Talk com qualquer serviço que utilize o protocolo Jabber/XMPP, como ICQ e IRC. Basta encontrar um transporte compatível. É possível adicionar vários transportes na mesma conta.

Para começar

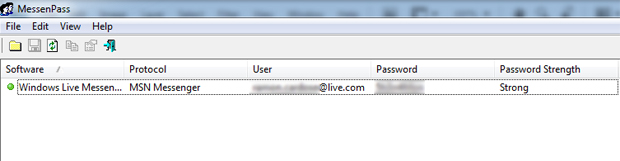

Passo 1. Baixe e instale o programa Psi (

http://www.baixatudo.com.br/psi), um aplicativo de mensagens instantâneas que utiliza o protocolo Jabber/XMPP. É através dele que vamos configurar as contas e transportes necessários. Depois da configuração, você poderá desinstalar o programa se não quiser usá-lo.

Configurando a Conta do Google Talk no Psi

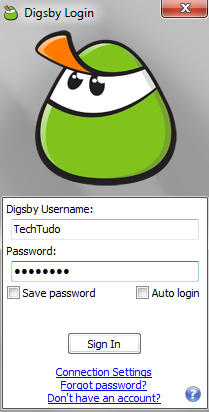

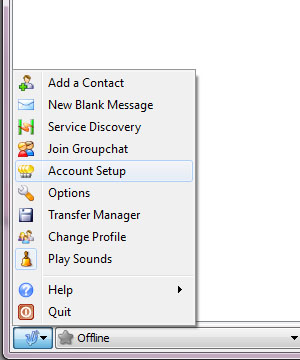

Passo 2. Abra o programa. Escolha a opção Account Setup dentro do menu localizado no canto inferior esquerdo.

Passo 3. Escolha a opção

Add na janela que abriu. Na próxima tela, dê um nome de identificação para a conta no campo

Name. Atenção: não é seu nome de usuário. Sugiro Google Talk ou Gtalk. Tenha certeza que a caixa Register

new account esteja desmarcada. Clique no botão

Add.

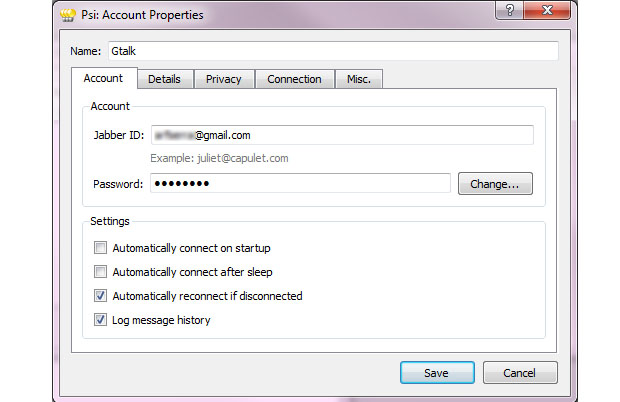

Passo 4. Na tela seguinte, na aba Account insira seu usuário do Gmail no campo Jabber ID, incluindo @gmail.com (ex: usuario@gmail.com). Coloque sua senha no campo

Password.

Deixe marcada a caixa

Automatically reconnect if disconnected.

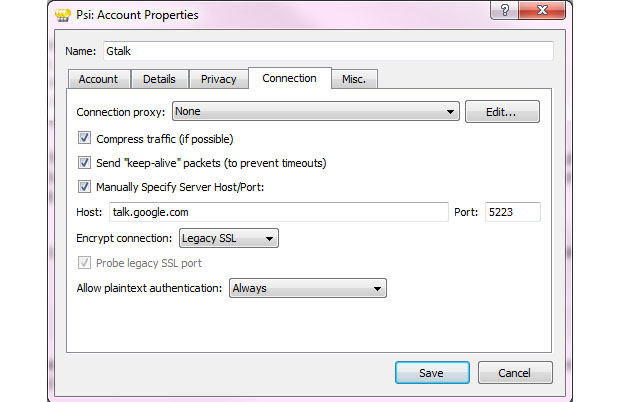

Passo 5. Na Aba

Connection, você pode configurar um proxy caso utilize um. Marque todas as caixas. No campo

Host insira talk.google.com e no campo

Port coloque a porta

5223. Na caixa

Encrypt Connection, escolha a opção

Legacy SSL. Na caixa

Allow Plaintext authentication, escolha

Always.

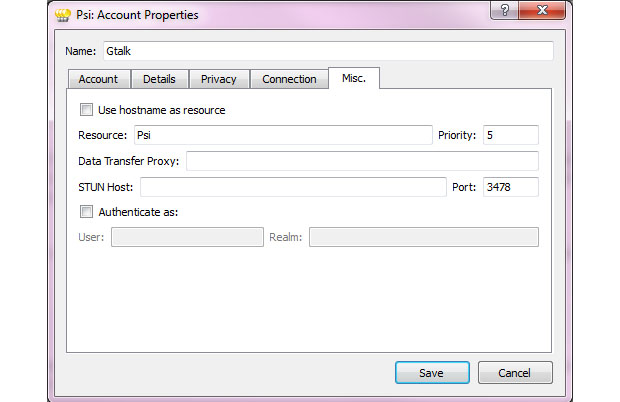

Passo 6. Certifique-se que na aba Misc. o campo

Resource esteja preenchido com Psi, o campo

Priority com o valor 5 e o campo

Port com 3478.

Passo 7. Clique em

Save. A sua conta do Google Talk já está configurada. Para conectar, basta clicar no menu inferior, onde está escrito

Offline, e escolher a opção

Online. Uma mensagem de autenticação irá aparecer, basta clicar em

Connect Anyway para continuar.

Agora vamos configurar o transporte para ter acesso aos contatos do MSN.

Configurando o Transporte

Passo 8. Escolha um transporte que possua suporte para o MSN. Você pode encontrar uma lista dos servidores nesse endereço:

http://www.jabberes.org/servers/.

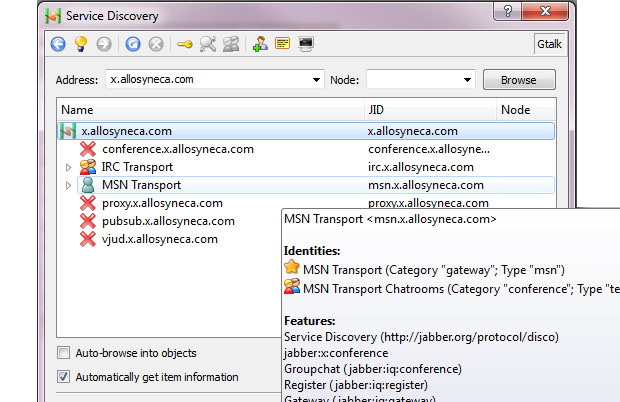

Para o tutorial, eu escolhi o transporte

x.allosyneca.com, que é o mesmo que eu uso.

Importante para usuários de Android: Existe um bug nos sistemas Android derivado da sintaxe padrão dos contatos do

jabber (usuario%hotmail.com@msn). O símbolo % faz com que o app do Google Talk no Android trave. Para resolver isso, escolha um transporte que utilize outra sintaxe, como o

x.allosyneca.com (que troca o % por {at}) ou o

jabber.hot-chilli.net ( que usa / ao invés de %).

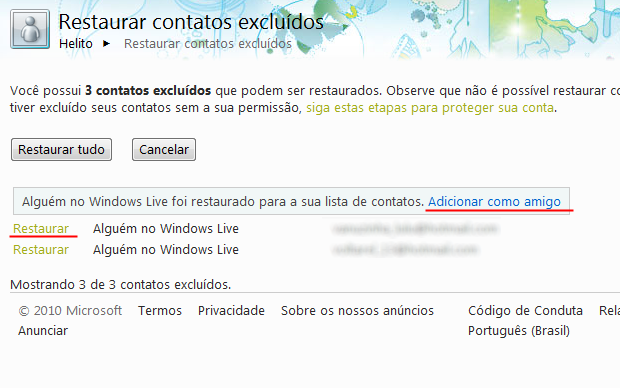

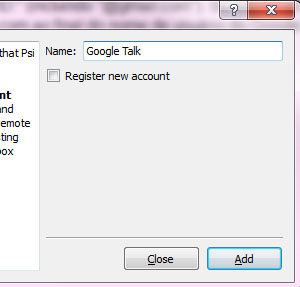

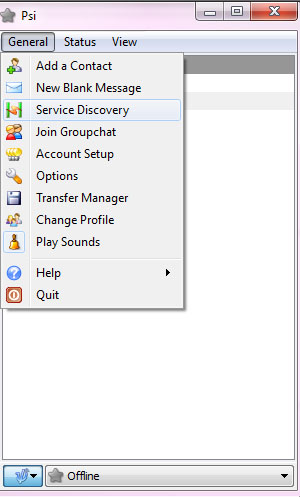

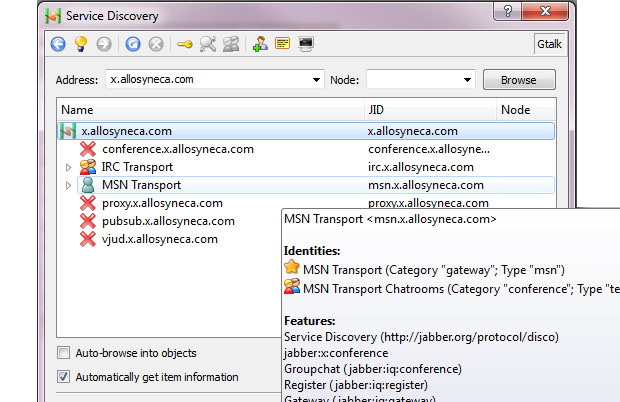

Passo 9. No menu

General, na janela principal do programa, escolha a opção

Service Discovery.

Passo 10. Na janela seguinte, digite o endereço do transporte escolhido (exemplo:

x.allosyneca.com) no campo Address e clique em

Browse.

Passo 11. Dê dois cliques na opção

MSN Transport da lista.

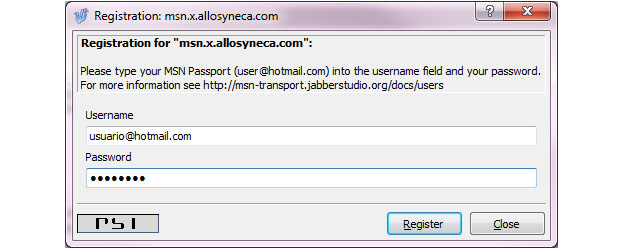

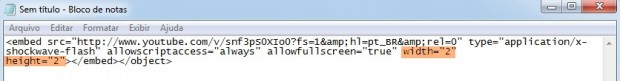

Google Talk no Psi (Foto: Reprodução)

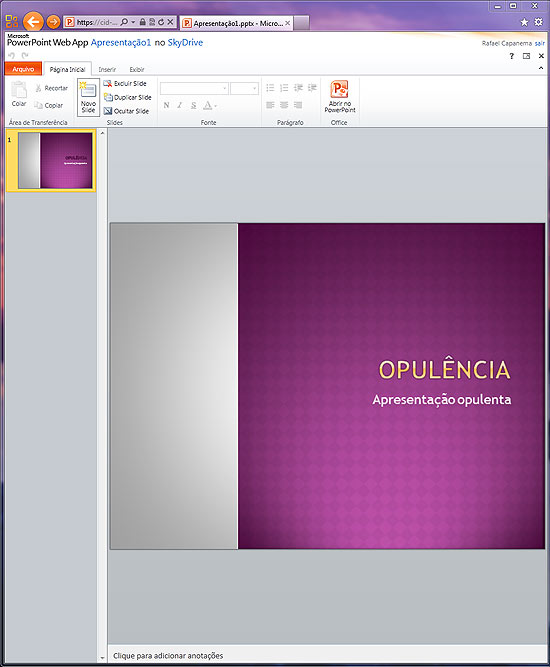

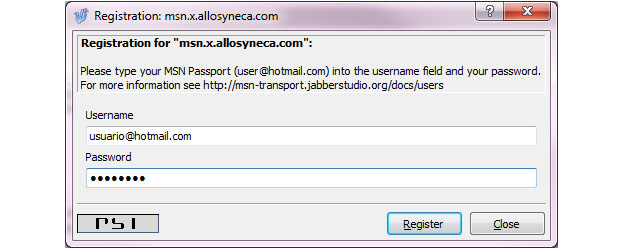

Passo 12. Na janela seguinte, digite seu usuário e senha do MSN. Clique em

Register. Uma imagem de

Register Successful irá aparecer caso as informações estejam corretas.

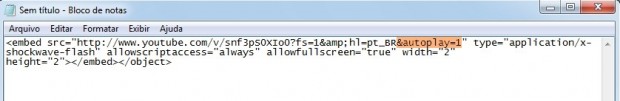

Google Talk no Psi (Foto: Reprodução)

Passo 13. Pronto! O Psi irá adicionar toda a sua lista de contatos do MSN e pedir que os autorize. Basta clicar duas vezes na mensagem e escolher

Add/Auth na janela que abrirá. Dependendo do tamanho da sua lista, isso pode levar algum tempo!

Você pode fechar e desinstalar o programa Psi se quiser. Não é necessário tê-lo instalado para o transporte funcionar. Agora basta ir até o Gmail com o chat ativado ou no aplicativo desktop do Gtalk e conversar com seus amigos do MSN!

Adicionando novos contatos

Para adicionar novos contatos pelo Gtalk, inclusive do MSN, é só utilizar a sintaxe que seu transporte entende. O padrão é “nomedeusuario%hotmail.com@endereçodotransporte” (sem as aspas), onde o símbolo % substitui o @ do endereço de e-mail do contato.

Exemplo: pedro123%hotmail.com@msn.jabber.org

No transporte utilizado nesse tutorial, o allosyneca, o @ é substituído por {at}. Para adicionar um novo contato, utilize “nomedeusuario{at}hotmail.com@msn.x.allosyneca.com” (sem as aspas).

Usuários do Google Talk são adicionados normalmente.

Lembre-se de passar sua conta do MSN caso queira ser adicionado por outras pessoas que utilizem esse serviço.

Exibição dos Contatos

Os contatos adicionados no Google Talk entram nos Contatos gerais do Google. Assim, se você possui a mesma pessoa no MSN e no Gtalk ou Gmail, ela aparecerá repetida na sua lista de amigos. Para contornar isso, eu adicionei do MSN apenas aqueles que eu sei que não utilizam o Gtalk.

Os contatos do MSN aparecerão sem foto. No aplicativo desktop do Google Talk, eles ficam identificados pelo símbolo do MSN no lugar do avatar. Depois da adição de um contato, o nome de usuário não atualiza automaticamente – você deve editá-lo através dos Contatos do Gmail – mas a mensagem de status é atualizada normalmente.

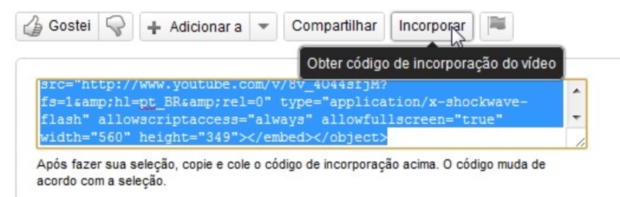

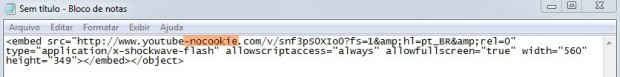

Google Talk no Psi (Foto: Reprodução)

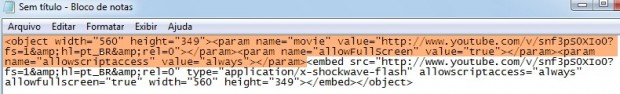

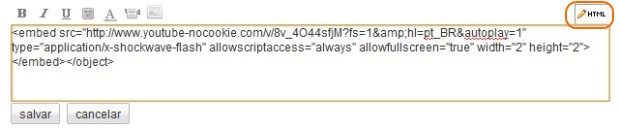

Google Talk no Psi (Foto: Reprodução) Google Talk no Psi (Foto: Reprodução)

Google Talk no Psi (Foto: Reprodução)